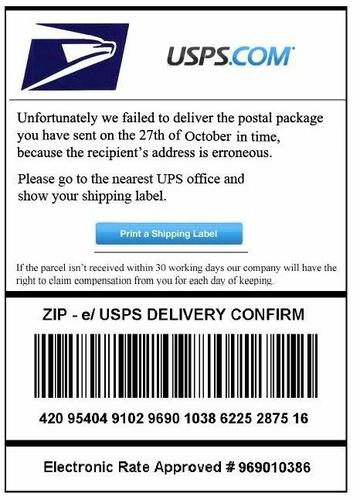

Alles beginnt mit einer Email, die ich angeblich von „USPS“, der US-amerikanischen Post, erhalten habe. Darin werde ich aufgefordert auf ein Bild zu klicken:

Da ich solchen Emails, GMail hat diese schon in den Spam-Ordner befördert, nie vertraue habe ich mir die Nachricht etwas genauer angesehen:

1...

2Received: from emplenaf by ns1.icontrole14.net with local (Exim 4.80)

3 (envelope-from )

4 id 1TTchm-00082A-AN

5 for [meine Email-Adresse]; Wed, 31 Oct 2012 16:07:54 -0200

6...

7Subject: USPS delivery refuse ID#83469

8From: "USPS Express Services"

9X-Mailer: Achi-KochiMailLitever1.00

10...

11X-Get-Message-Sender-Via: ns1.icontrole14.net: authenticated_id: emplenaf/only user confirmed/virtual account not confirmed

12X-Source: /usr/bin/php

13X-Source-Args: /usr/bin/php

14X-Source-Dir: emplenaforma.com.br:/public_html

15...

16<html>

17<body>

18<a href="http://www.noguerasa.es/[Pfad zu Virus entfernt]"><img style="width: 466px; height: 646px;" alt="" src="http://www.noguerasa.es/SAGIPRXWJT.jpg"></a>

19<p style="color: #FFFFFF;">Bestial thoughts crystallize into habits of drunkenness and sensuality, which solidify into circumstances of destitution and disease: impure thoughts of every kind crystallize into enervating and confusing habits, which solidify into distracting and adverse circumstances: thoughts of fear, doubt, and indecision crystallize into weak, unmanly, and irresolute habits, which solidify into circumstances of failure, indigence, and slavish dependence: lazy thoughts crystallize into habits of uncleanliness and dishonesty, which solidify into circumstances of foulness and beggary: hateful and condemnatory thoughts crystallize into habits of accusation and violence, which solidify into circumstances of injury and persecution: selfish thoughts of all kinds crystallize into habits of self-seeking, which solidify into circumstances more or less distressing.

20</p>

21<p style="color: #FFFFFF;">

22These medals, which were given out to the poor each day in the halls where they worked, by the steward, or by the inspectors of the hall, served to prevent frauds in the distribution of the bread; the person who distributed it being obliged to produce them as vouchers of the quantity given out each day.Those who had received these portions of bread, held them up in their hands upon their coming into the dining-hall, as a sign that they had a right to seat themselves at the tables; and as many portions of bread as they produced, so many portions of soup they were entitled to receive; and those portions which they did not eat they were allowed to carry away; so that the delivery of bread was a check upon the delivery of soup, and VICE VERSA. The kitchen was fitted up with all possible attention, as well to conveniences, as to the economy of fuel.

23</p>

24<p><span style="color: #FFFFFF;">She took a street car to the suburbs, and then, with directions from the driver, set out to find the house of Mr.Bordine, which she had never visited. She went to the front door and rung the bell. No answer was vouchsafed, and concluding that no one was at home, Rose turned to retrace her steps, when she espied a summer-house at a little distance, from which the murmur of voices proceeded. It was the voice of a woman, and involuntarily the steps of Rose Alstine halted. Could that be her lovers mother thus addressing her son? The girl was too deeply excited to notice that the name uttered was not that of her lover. Rose shuddered and grew white, yet she dared not advance, dared not interrupt the scene presented to her gaze. Eavesdropping was foreign to her nature, yet at that moment it was not in her power to recede, and so she was held in her tracks--compelled to listen to words that rent her heart like death itself. My dear, you wrong me when you imagine that I care for any one but you.

25</span></p>

26</body>

27</html>Im From-Feld wird angegeben, dass die Email von der Adresse [email protected] stammt, jedoch stammt die Nachricht eigentlich von der Adresse [email protected]. Das ist schon einmal nicht sehr vertrauenserweckend.

1Received: from emplenaf by ns1.icontrole14.net with local (Exim 4.80)

2(envelope-from <[email protected]>)Die Email wurde mit PHP verschickt, und der Server war auch so freundlich den Pfad am Server in einem Header preiszugeben:

1X-Source-Dir: emplenaforma.com.br:/public_htmlDie Domain emplenaforma.com.br gehört einer gewissen Vanessa I. aus Brasilien, leitet Anfragen jedoch auf den Server ns1.icontrole14.net in den USA um.

Der Text der Email enthält augenscheinlich Text, der von irgendwoher kopiert wurde und in weißer Schrift Mailserver täuschen soll. Der erste Teil stammt aus dem Buch „Essays, Political, Economical, and Philosophical, Band 1“ und der zweite Teil aus „Five Thousand Dollars Reward“.

Das Bild ist ein Link auf eine kryptische Seite mit der Endung .html auf http://www.noguerasa.es. Die Domain gehört einer spanischen Firma für Metallverarbeitung. Dort bekommt man vom Server folgende Antwort:

1<html>

2<body>

3<script language="JavaScript">

4<!--

5window.location="[entfernt].zip";

6//-->

7</script>

8</body>

9</html>Der Besucher wird sofort auf eine zip-Datei umgeleitet und diese vom Browser zum Download angeboten. Der fehlende Doctype Vorgang ist für einen serösen Anbieter natürlich sehr unwahrscheinlich.

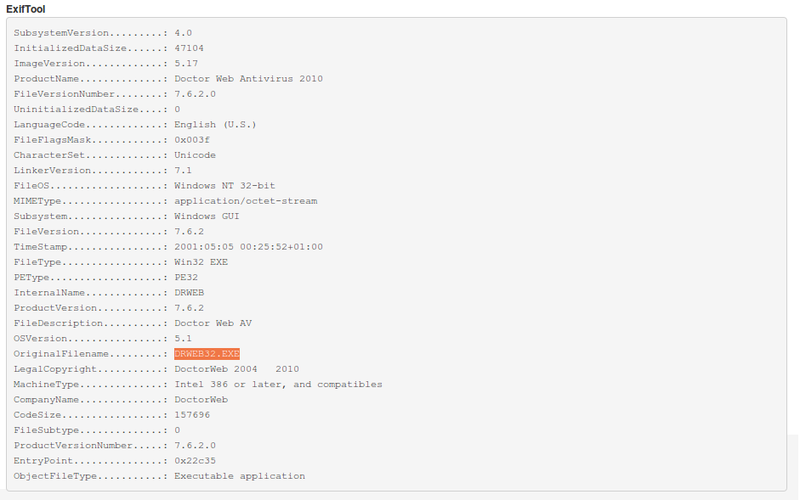

Im Archiv befindet sich eine auführbare Datei mit dem selben Namen, wie das Archiv selbst. Virustotal bescheinigt mir, dass es sich dabei um einen Virus handelt. Als Icon verwendet die Datei das PDF-Symbol und lädt damit den unbedarften Benutzer zum Öffnen ein.

Die Datei gibt an, bereits am 19.06.1992 um 22:22:17 erstellt worden zu sein, was sich aber wahrscheinlich auf ein falsch eingestelltes Datum zurückführen lässt. Der Prozess bedient sich laut Virustotal an den folgenden Aufrufen:

1[[advapi32.dll]]

2RegOpenKeyExA, RegQueryValueExA, RegCloseKey

3

4[[kernel32.dll]]

5GetStdHandle, EnterCriticalSection, FreeLibrary, ExitProcess, GetThreadLocale, RtlUnwind, DeleteCriticalSection, GetStartupInfoA, GetLocaleInfoA, LocalAlloc, UnhandledExceptionFilter, GetCommandLineA, RaiseException, GetModuleHandleA, WriteFile, GetCurrentThreadId, LocalFree, InitializeCriticalSection, VirtualFree, TlsGetValue, TlsSetValue, GetVersion, VirtualAlloc, LeaveCriticalSection

6

7[[comdlg32.dll]]

8FindTextW

9

10[[ole32.dll]]

11WriteFmtUserTypeStg

12

13[[user32.dll]]

14MessageBoxA, GetKeyboardTypeEine Analyse mit dem Linux-Programm strings sagt mir, dass der Virus in Delphi erstellt wurde:

1...

2<assemblyIdentity

3 type="win32"

4 name="DelphiApplication"

5 version="1.0.0.0"

6 processorArchitecture="*"/>

7...Durch eine Analyse mit Anubis habe ich weitere Details herausgefunden. So wird zum Beispel als Ablenkungsmanöver notepad.exe gestartet, um vorzutäuschen, dass es sich um ein normales Programm handelt. Im Hintergrund wird jedoch die eigentlich Malware von der Domain fihjh.ibbuhnw.tk heruntergeladen.

Auf diesen Server zeigt auch noch eine ukrainische Domain, gehostet wird der Server jedoch in Deutschland.

Als User-Agent wird dabei Mozilla/5.0 (compatible; MSIE 6.0; Windows NT 5.1; Trident/5.0);(b:2600;c:INT-3360;l:07) verwendet.

Dabei wird auch die Datei hhdtdvkc.exe angelegt und einige Registry-Keys verändert.

Zuerst wird über eine API auf einem anderen Server, der in Hongkong steht, die bei mir jedoch einen Fehler 404 zurückgiebt, die URL des Downloads abgefragt, und dann der Virus update.exe von fihjh.ibbuhnw.tk heruntergeladen. Noch während ich die Adressen auf dem Server untersuchte verschwand die Domain und gab mir ab 01.11 18:45 nur mehr eine “Domain nicht gefunden”-Meldung zurück.

Über die IP-Adresse konnte ich die exe-Datei gerade noch herunterladen. Am Server werden die Log-Dateien wohl von jemanden beobachtet, der meine Anfragen zurecht als verdächtig eingestuft hat. Die Seite ist jedenfalls auf einem Server in der Ukraine gehostet.

Auch diese Datei habe ich wieder mit Anubis analysieren lassen. Dieses mal werden die Dateien C:\439687.bat, C:\WINDOWS\system32\dfrgnet.dll und C:\file.exe angelegt. Außerdem schreibt der Virus in den Speicherbereich von explorer.exe.

Mit dem Aufruf cmd /c ""C:\439687.bat" "C:\file.exe"" werden die Attribute für Schreibschutz, Verstecktheit und Systemdatei entfernt und anschließend gelöscht.

Laut Virustotal lautet der originale Dateiname DRWEB32.EXE, was das Programm wohl als Rogue-Antivirus tarnen soll.

Was genau das Programm an dieser Stelle ausführt und mit dem Computer als Opfer anstellt, kann ich an dieser Stelle, ich bin kein Experte für Computerforensik, leider nicht feststellen.

Wenn Sie sich dafür interessieren können Sie die Ergebnisse der Analysen hier herunterladen: